В рамках отказа от использования небезопасных протоколов Microsoft с версии Windows 11 24H2 и Windows Server 2025 убрала поддержку устаревшего протокола аутентификации NTLMv1, рекомендуя использовать более надежные альтернативы, такие как Kerberos. Также в будущих версиях Windows планируется отказаться и от NTLMv2.

Если пользователь попытается подключиться к удалённому компьютеру или NAS-устройству, которое поддерживает только NTLMv1, появится сообщение об ошибке:

Authentication failed because NTLM authentication has been disabled

В таком случае в «Просмотре событий (Event Viewer)» вы найдёте события с ошибками вида:

ERROR_NTLM_BLOCKED Error code: 1937 (0x791) Authentication failed because NTLM authentication has been disabled.

Если попытаться подключиться по протоколу удалённого рабочего стола (RDP) к устройству в домене на Windows 11 24H2 из компьютера в рабочей группе, вы можете встретить ошибку:

An authentication error has occurred. The function requested is not supported. This could be due NTLM authentication being blocked on the remote computer. This also be due to CredSSP encryption oracle remediation.

Отказ от поддержки NTLMv1 может вызвать проблемы с подключением к устройствам, которые используют только этот устаревший метод аутентификации. Особенно часто такие проблемы возникают с сетевыми дисками, подключаемыми с NAS-устройств Synology и TrueNAS. Чтобы продолжить работу с подобными устройствами на Windows 11, их нужно настроить на использование как минимум NTLMv2 (возможно, потребуется обновление прошивки).

Аудит использования NTLMv1 в средах Windows

В Windows 11 24H2 и Windows Server 2025 появилась улучшенная возможность аудита событий аутентификации NTLM. Windows регистрирует соответствующие события при использовании NTLM (v1 или v2) в разделе Event Viewer -> Applications and Services Logs -> Microsoft -> Windows -> NTLM -> Operational.

Подробности таких событий включают:

- Пользователя и процесс на компьютере, которые пытаются использовать NTLM-аутентификацию.

- Версию используемого NTLM.

- Имя и/или IP-адрес удалённого устройства, сделавшего запрос аутентификации NTLM.

В моём примере журнал NTLM содержит информационные сообщения об использовании разрешённой версии NTLMv2, а также предупреждения при попытках использования устаревшей NTLMv1.

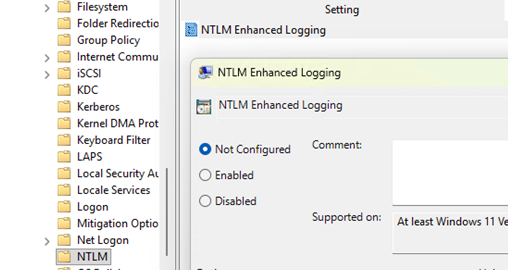

Сбор событий использования NTLM включён по умолчанию. Его можно отключить в редакторе групповой политики (GPO) через опцию NTLM Enhanced Logging (Administrative Templates -> System -> NTLM).

На контроллерах домена Active Directory эта политика называется Log Enhanced Domain-wide NTLM Logs.

Несмотря на это, NTLMv1 всё ещё используется для аутентификации в некоторых унаследованных криптографических алгоритмах Windows, например, в MS-CHAPv2 в домене AD. Microsoft рекомендует включать Credential Guard на устройствах для защиты таких устаревших протоколов, использующих NTLMv1.

Microsoft опубликовала дорожную карту по отключению NTLMv1 на устройствах без включённого Credential Guard, постепенно внося изменения в аудит и/или принудительное отключение начиная с Windows 11 версии 24H2 и Windows Server 2025 с целью повышения безопасности за счёт отказа от устаревших протоколов.

Согласно дорожной карте:

- Аудит использования NTLMv1 был включён в августе 2025 года (Event ID: 4024).

- Эти изменения будут внедрены в Windows Server 2025 в ноябре 2025 года.

- В октябре 2026 года Microsoft переключится из режима аудита в режим полного принуждения, установив по умолчанию блокировку использования NTLMv1-декорированных учётных данных для Single Sign-On на устройствах, где эта настройка не была изменена вручную. Эта настройка будет реализована через параметр реестра BlockNtlmv1SSO (

HKLM\SYSTEM\currentcontrolset\control\lsa\msv1_0), значение которого изменится с 0 (режим аудита) на 1 (принудительный режим, Enforce).

Блокировка NTLM в протоколе SMB на Windows

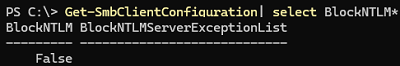

Ещё одно изменение в Windows 11 (версия 24H2+) и Windows Server 2025 касается использования NTLM для аутентификации SMB. Теперь можно отключить NTLM на стороне SMB-клиента для исходящих соединений при доступе к сетевым папкам и принтерам на удалённых машинах.

Для полного отключения NTLM для SMB-клиента выполните команду:

Set-SMbClientConfiguration -BlockNTLM $true

Или отключите NTLM для конкретного сетевого диска:

New-SmbMapping -RemotePath \\srv1\shared -BlockNTLM $true

или

NET USE \\srv1\shared /BLOCKNTLM

Это предотвратит падение клиента SMB на использование NTLM вместо более защищённого протокола Kerberos после согласования протокола аутентификации через SPNEGO (например, это может произойти при подключении по IP-адресу вместо FQDN или при использовании локальной учётной записи).

Чтобы разрешить использование NTLM только для определённых устройств, добавьте их адреса в список исключений:

Set-SmbClientConfiguration -BlockNTLMServerExceptionList "192.168.123.12,*.woshub.com"

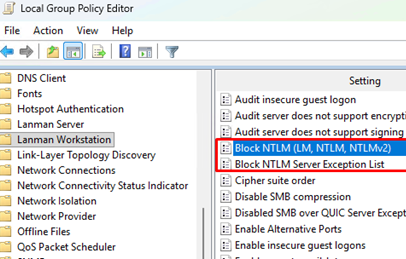

Эти параметры также могут применяться через групповые политики (GPO) в разделе Computer Configuration -> Administrative Templates -> Network -> Lanman Workstation:

- Block NTLM (LM, NTLM, NTLMv2)

- Block NTLM Server Exception List

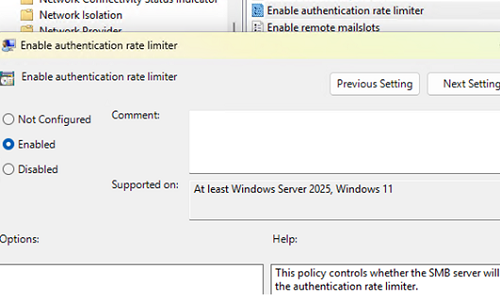

Также появилась новая опция групповой политики для ограничения частоты неудачных попыток аутентификации NTLM при доступе к сетевой папке. Параметр называется Enable authentication rate limiter (Computer Configuration -> Administrative Templates -> Network -> Lanman Server). Эта настройка защищает SMB-сервер от атак перебором и словарных атак на общие папки, вводя задержку по умолчанию в 2 секунды (2000 мс) между каждой неудачной попыткой, существенно замедляя подобные атаки.